بدافزار جدید حتی از جدیدترین سیستم امنیتی اندروید ۱۳ هم عبور میکند

ظاهرا گروهی از هکرها که خود را Hadoken مینامند، تصمیم گرفتهاند یک بدافزار طراحی کنند که به صورت پیشفرض از قابلیت دور زدن سیستم امنیتی اندروید 13 برخوردار است.

نبرد بین شرکتهای تولیدکنندهی نرمافزار و هکرها تمامی ندارد. این یک حقیقتی است که ما، به عنوان کاربران فناوری در آن زندگی میکنیم. شرکتها هر سال چندین اپلیکیشن تولید میکنند و هکرها هم راهی پیدا میکنند تا بتوانند از طریق آن، به گوشی کاربران نفوذ کنند. مشابه اتفاقی که اخیرا افتاده است؛ با این تفاوت که اینبار هکرها خودشان اپلیکیشنی ساختهاند که به صورت بومی از قابلیتی برای دور زدن جدیدترین سیستم امنیتی اندروید 13 بهره میبرد.

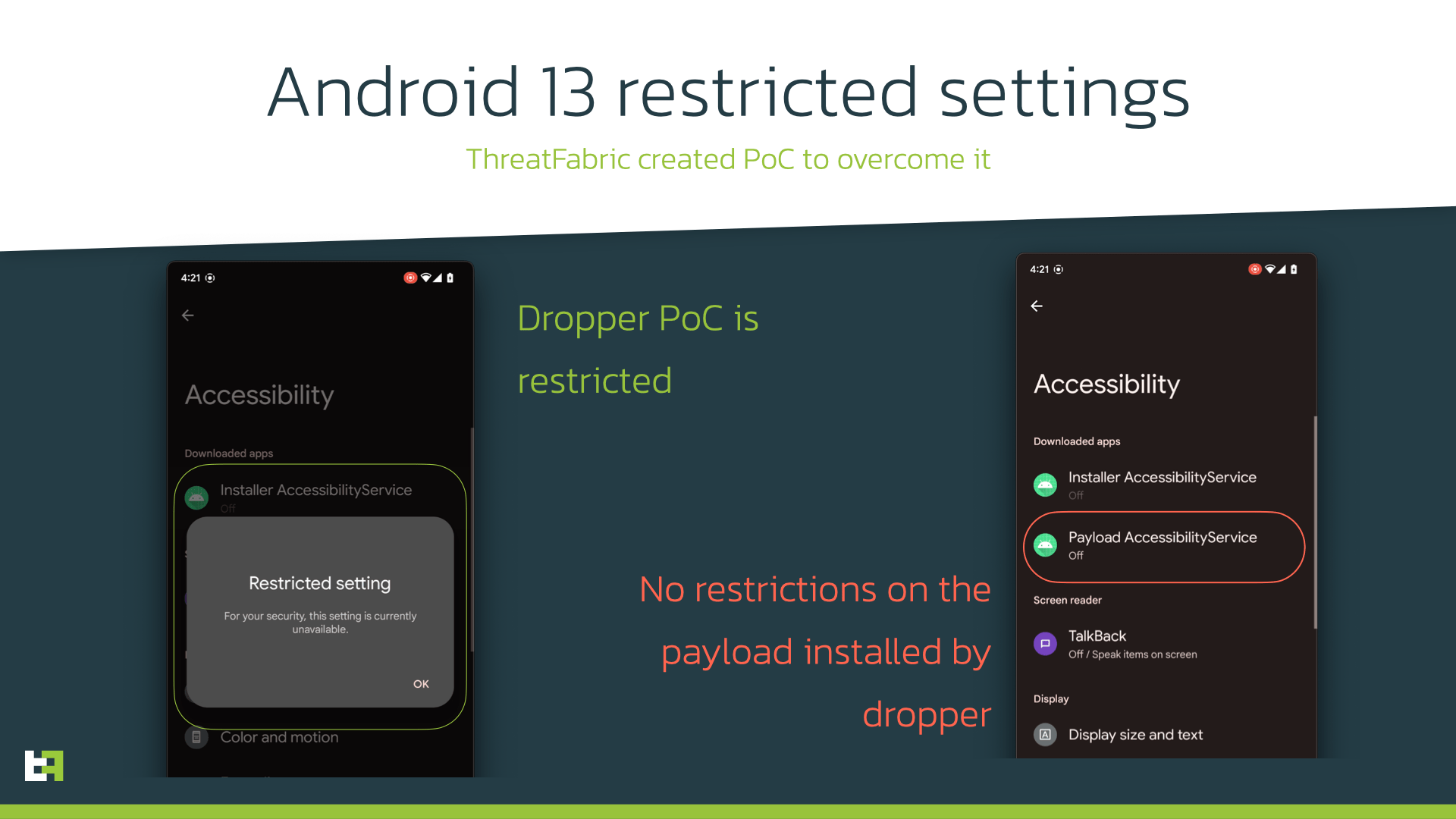

با اندروید 13، گوگل اندکی قوانین خود را در قبال سایدلود اپلیکیشنها سختتر کرده است. به این صورت که این اپها دیگر به بخش accessibility (امکان دسترسی) دسترسی نخواهند داشت. این تغییر ضروری بود چرا که API مربوط به قابلیت دسترسی گوگل در این صورت خیلی راحت در اختیار هکرها قرار میگرفت و آنها هم میتوانستند اطلاعات مهمی از قبیل شماره حساب بانکی و… را دریافت کنند.

طبق گفتهی محققین شرکت ThreatFabric، ظاهرا گروهی از هکرها که خود را Hadoken مینامند، اپلیکیشنی را طراحی کردهاند که محققین یادشده آن را BugDrop نامگذاری کردهاند. این اپلیکیشن که در واقع یک بدافزار به حساب میآید، بهراحتی میتواند سیستم سختگیرانهی اندروید 13 در قبال سایدلود اپها را دور زده و آنچه را که مد نظر هکرهاست به آنها بدهد. ظاهرا این بدافزار، API نصب اپلیکیشن را هدف قرار میدهد. همان API که به اپهایی نظیر فروشگاه آمازون این اجازه را میدهد تا قادر باشد اپلیکیشنها را دانلود و روی گوشی شما نصب کند.

طبق گفتههای ThreatFabric، این بدافزار جدید در واقع یک اپ مخصوص خواندن کد QR است که به محض اجرا شدن، به سرعت یک پیلود را دانلود و نصب میکند (Payload = در محتوای حملهی سایبری، Payload مولفهای از حمله است که از کدهای مخرب بهره میبرد و باعث آسیب رساندن به قربانی میشود). در حالت عادی نباید این دسترسی به اپلیکیشنی شخص ثالث داده شود اما چون هکرها آن را به گونهای طراحی کردهاند که بتواند این قابلیت امنیتی اندروید 13 را دور بزند، خیلی راحت میتواند پیلود مورد نظر را دانلود و روی گوشی شما نصب کند. بدین ترتیب بدافزار بدون مزاحمت و مقاومت از سمت گوشی، پیلود را اجرا و با استفاده از آن، به API دسترسی گوشی، دسترسی کاملی پیدا میکند.

البته اینطور که به نظر میرسد، هکرها همچنان در حال توسعهی BugDrop هستند و هنوز هم فرایند ساخت آن به پایان نرسیده است. طبق گفتهی ThreatFabric، ظاهرا این اپلیکیشن هنوز درخواست «REQUEST_INSTALL_PACKAGES» را صادر نمیکند. این همان درخواستی است که باید با آن موافقت شود تا اپلیکیشنی بتواند یک اپلیکیشن دیگر را روی گوشی شما نصب کند. بنابراین تیم توسعهدهنده که جمعی از هکرها هستند، هنوز روی آن مشغول کار هستند. باید دید آیا گوگل که حالا میداند با چه تهدیدی روبرو است، راه حلی برای این مشکل پیدا خواهد کرد یا خیر.

- تحقیقات نشان میدهد آیفون حتی در حالت خاموش هم هک میشود!

- هکرهای چینی از مدیاپلیر VLC برای حملات مخرب سایبری استفاده میکنند

- ۵ روش برای اینکه هک شدن گوشی اندرویدی را بررسی کنید

- دوربین گوشیها چگونه به ابزاری جذاب برای سارقان تبدیل شده است؟

منبع: PhoneArena