۸ روش رایج برای هک کردن پسورد

برای هک کردن میتوان اهداف مختلف را مطرح کرد ولی مهمترین هدف این فرایند دستیابی به پسورد یا همان رمز عبور افراد است. اگر کسی بتواند پسورد شما را حدس بزند، به تکنیکهای پر زرقوبرق برای هک کردن نیازی نخواهد داشت. به همین خاطر اگر پسورد شما کوتاه و ساده است، در واقع کار هکرها را بسیار راحتتر میکنید. در ادامه به 8 ترفند رایج برای هک کردن پسورد میپردازیم که برای این کار به کرات مورد استفاده قرار میگیرند.

1. حملهی مبتنی بر دیکشنری

بهعنوان اولین ترفند این فهرست، باید به هک مبتنی بر دیکشنری بپردازیم. اما چرا برای این روش چنین اسمی انتخاب شده است؟ زیرا به طور خودکار از یک «دیکشنری» حاوی میلیونها پسورد بالقوه استفاده میشود تا هکر بتواند پسورد واقعی را تشخیص بدهد. در این زمینه دیکشنریهای متفاوتی وجود دارد که برخی از آنها چندین گیگابایت حجم دارند.

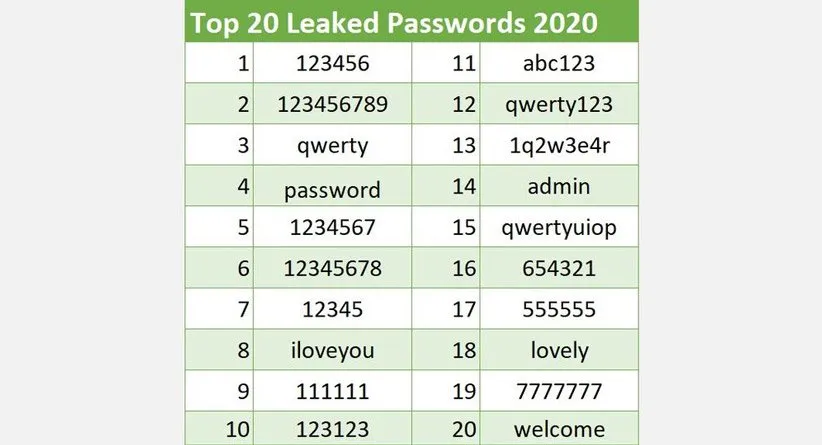

در تصویر زیر میتوانید 20 پسورد رایج در سال 2020 را مشاهده کنید که هکرها حتی با بهرهگیری از دیکشنریهای بسیار کمحجم هم میتوانند این پسوردها را پیدا کنند و به اکانتهای دلخواه نفوذ کنند.

مزایا: سرعت بالا و شناسایی راحت پسوردهای ساده.

معایب: اگر پسورد از یک حدی پیچیدهتر و طولانیتر باشد معمولا با این روش هک نمیشود.

توصیه امنیتی: برای هرکدام از اکانتهای خود از پسوردهای قوی استفاده کنید و بهرهگیری از ابزارهای مدیریت پسورد را فراموش نکنید که به شما اجازه میدهد تمام گذرواژههای خود را در یک مکان ذخیره کنید. سپس کافی است تنها یک رمز عبور پیچیده را برای این ابزار حفظ کنید و وظیفهی انتخاب پسوردهای سخت و بسیار پیچیده را به این ابزار واگذار میکنید.

2. حملهی جستجوی فراگیر (Brute Force)

در حملهی جستجوی فراگیر (Brute Force) هکر تمام عبارات ممکن را امتحان میکنند تا بتواند پسورد را پیدا کند. تشخیص کلمهی عبور با استفاده از این روش میتواند بسیار زمانبر باشد اما این موضوع تا حد زیادی به پیچیدگی رمز عبور موردنظر بستگی دارد.

مزایا: از نظر تئوری با استفاده از این روش با امتحان کردن میلیونها عبارت، میتوان پسورد را هک کرد.

معایب: با توجه به طول و پیچیدگی گذرواژه، بهرهگیری از این روش میتواند تا حد زیادی طول بکشد. به همین خاطر توصیه میشود در پسورد خود کاراکترهای خاص مانند / یا } را قرار دهید زیرا با این کار شناسایی رمز عبور بسیار سختتر میشود.

توصیه امنیتی: برای انتخاب رمز عبور، همواره از تعدادی کاراکتر خاص استفاده کنید تا پیچیدگی این عبارت تا حد زیادی بیشتر شود.

3. فیشینگ

این روش لزوما یک ترفند «هک» نیست اما در نهایت میتواند منجر به هک شدن کاربر شود. از جمله رایجترین کارهایی که برای این نوع حملات انجام میشود، ارسال میلیاردها ایمیل فیشینگ به کاربران در سرتاسر جهان است. یک ایمیل فیشینگ معمولا به شکل زیر به هدف خود میرسد؛

- کاربر یک ایمیل جعلی از یک کسبوکار یا سازمان مهم دریافت میکند.

- این ایمیل خواستار توجه فوری است و معمولا در آن لینکی قرار دارد.

- این لینک شما را راهی سایتی میکند که دقیقا مشابه سایت دلخواهتان طراحی شده اما در حقیقت یک سایت جعلی محسوب میشود.

- کاربر بیخبر از این موضوع، نام کاربری و رمز عبور خود را در این سایت وارد میکند و در نهایت یا به سایت دیگری منتقل میشود یا اینکه پیامی مبنی بر اشتباه بودن اطلاعات تایپ شده به نمایش درمیآید.

- در نهایت اطلاعات کاربر به سرقت میرود و با توجه به اهداف طرف مقابل، مورد سوءاستفاده قرار میگیرد.

در سال 2017 محبوبترین روش برای فیشینگ، ارسال فاکتورهای جعلی بود. اما در سال 2020 بحران کرونا به روش مورد علاقهی این افراد تبدیل شده است. در آوریل 2020 گوگل اعلام کرد که بیش از 18 میلیون ایمیل اسپم خطرناک و فیشینگ را مسدود کرده است. تعداد بسیاری از این ایمیلها از نام سازمانهای دولتی و سازمانهای بهداشتی سوء استفاده کرده بودند.

مزایا: در این روش کاربر به معنای واقعی کلمه نام کاربری و رمز عبور خود را دو دستی تحویل هکر میدهد.

معایب: ایمیلهای اسپم بهراحتی فیلتر میشوند، این دامنهها در لیست سیاه قرار میگیرند و شرکتهایی مانند گوگل در این زمینه به شدت فعال هستند.

توصیه امنیتی: فیلتر مربوط به ایمیلهای اسپم را شدیدتر کنید و اگر یک ایمیل از شما میخواهد که وارد سایتی شوید و اطلاعات خود را وارد کنید، از جعلی نبودن سایت اطمینان حاصل کنید.

4. مهندسی اجتماعی

مهندسی اجتماعی در واقع همان فیشینگ ولی در دنیای واقعی است. بهعنوان مثال، فرد مهاجم به یکی از کارمندان شرکت شما میگوید که آنها تیم جدید مربوط به پشتیبانی هستند و برای کار مشخصی، به رمز عبور نیاز دارد. فرد قربانی هم بدون اینکه به چیزی شک کند، پسورد را در اختیار او قرار میدهد. نکتهی ترسناک دربارهی این روش این است که همچنان تا حد زیادی استفاده میشود و به موفقیت میرسد.

مزایا: مهندسان اجتماعی ماهر میتوانند اطلاعات با ارزشی را از افراد مختلف دریافت کنند.

معایب: شکست مهندسی اجتماعی میتواند سوءظنها را در مورد حملهی قریبالوقوع افزایش دهد. همچنین مشخص نیست که آیا اطلاعات ارائه شده صحت دارند یا نه.

توصیه امنیتی: این روش معمولا توسط افراد بسیار ماهر استفاده میشود. آموزش و آگاهی بیشتر کارکنان میتواند مثمر ثمر واقع شود و از انتشار اطلاعات شخصی که ممکن است بعدا علیه شما استفاده شوند، خودداری کنید.

5. جدول رنگینکمانی

فرض کنید یک هکر موفق شده به پایگاه دادهی سایت دلخواه نفوذ کند و نام کاربری و پسوردها را به دست آورد؛ اما او میبیند که تمام این پسوردها رمزنگاری شدهاند. این یعنی پسوردهای لازم «هش» (Hash) شدهاند و به همین خاطر کاملا با گذرواژههای اصلی متفاوت به نظر میرسند.

بهعنوان مثال، اگر مثلا پسورد اکانت شما logmein باشد، الگوریتم هش MD5 آن را به 8f4047e3233b39e4444e1aef240e80aa تبدیل میکند. چنین عبارتی برای کاربران بسیار عجیب به نظر میرسد، اما برخی هکرها انواع پسوردهای رایج را با این الگوریتم به عبارتهای رمزی تغییر میدهند و آنها را در یک جدول میگذارند. با این کار، آنها دقیقا میدانند که عبارت رمزنگاری شدهی مربوط به logmein دقیقا چه چیزی است. به این نوع از جدولها، جدول رنگینکمانی گفته میشود.

مزایا: اگر تمام شرایط مهیا باشد، این روش به هکرها اجازه میدهد که در مدت زمان کوتاهی پسوردهای پیچیده را شناسایی کنند.

معایب: این جدولها معمولا حجم بسیار بالایی دارند که گاهی اوقات به چند ترابایت میرسند.

توصیه امنیتی: چنین روشی دیگر مانند گذشته استفاده نمیشود زیرا تقریبا تمام سایتها به غیر از الگوریتمهای مربوط به هش کردن پسوردها، از روش موسوم به Salt هم استفاده میکنند که این روش هک پسورد را تقریبا غیر ممکن میکند. اما در هر صورت از سایتهایی که کاربران خود را به بهرهگیری از پسوردهای کوتاه و یا کاراکترهای خاص محدود میکنند، استفاده نکنید.

6. بدافزار/کیلاگر

از دیگر روشهای مربوط به هک پسورد میتوانیم به بدافزارها اشاره کنیم. بدافزارها بهطور گسترده در محیط اینترنت حضور دارند و میتوانند آسیبهای گستردهای را ایجاد کنند. اگر این بدافزار دارای «کیلاگر» (Keylogger) باشد، احتمالا تمام اکانتهای شما به خطر میافتند. همچنین بدافزار میتواند بخش خاصی از دادههای شخصی شما را هدف قرار دهد یا به یک تروجان اجازه دهد که به سیستم شما نفوذ کند.

مزایا: هزاران نوع مختلف بدافزار وجود دارد که از ویژگیهای متنوعی بهره میبرند. بسیاری از سیستمها همچنان ضعفهای امنیتی زیادی دارند و احتمال اینکه حداقل یک نوع از این بدافزارها به سیستمها نفوذ کنند، چندان پایین نیست.

معایب: احتمال کارکرد اشتباه بدافزار وجود دارد و شاید قبل از دسترسی به اطلاعات مهم، وارد محیط قرنطینهی سیستم شود. همچنین حتی در صورت دستیابی به اطلاعات، هیچ تضمینی برای مفید بودن این اطلاعات وجود ندارد.

توصیه امنیتی: آنتیویروس و ابزارهای مقابله با بدافزارها را مرتبا آپدیت کنید. مراقب دانلود و استفاده از نرمافزارهای مشکوک باشید و تا حد ممکن از سایتهای مشکوک دوری کنید. همچنین با بهرهگیری از برخی ابزارها میتوانید از اجرای اسکریپتهای مشکوک سایتها جلوگیری کنید.

7. روش Spidering

روش Spidering به حملهی دیکشنری که در ابتدای فهرست به آن پرداختیم، ارتباط دارد. اگر یک هکر به دنبال نفوذ به سازمان یا کسبوکار مشخصی باشد، احتمالا یک سری پسورد مربوط به آن کسبوکار را امتحان میکند. هکر میتواند یک سری کلمات مرتبط را پیدا و جمعآوری کند یا اینکه اصطلاحا از یک عنکبوت جستجوگر برای این کار بهره ببرد.

شاید قبلا در این رابطه اصطلاح «عنکبوت» را شنیده باشید. این عنکبوتهای جستجوگر تا حد زیادی به «خزندههای وب» (Web crawler) شباهت دارند که توسط موتورهای جستجو برای فهرست کردن سایتها استفاده میشوند. در نهایت فهرست کلمات شخصیسازی شده، برای نفوذ به اکانتهای کاربران به امید یافتن پسوردهای درست استفاده میشود.

مزایا: این روش بهطور بالقوه میتواند منجر به هک اکانتهای افراد ردهبالای سازمان شود. بهرهگیری از این روش نسبتا آسان است و تفاوت زیادی با حملهی مبتنی بر دیکشنری ندارد.

معایب: اگر امنیت سازمان بالا باشد، چنین روشی به احتمال زیاد بینتیجه خواهد بود.

توصیه امنیتی: بار دیگر تکرار میکنیم که از پسوردهای قوی و غیرتکراری استفاده کنید که هیچ ارتباطی با افراد، کسبوکار، سازمان و دیگر موارد اینچنینی نداشته باشند.

8. نگاه از پشت (Shoulder Surfing)

در نهایت باید به سادهترین روش هک پسورد اشاره کنیم. فرض کنید در حال تایپ کردن پسورد خود هستید و یک نفر از پشت شما را زیر نظر گرفته است. این روش شاید مضحک به نظر برسد، اما رخ دادن آن چندان هم بعید نیست. بهعنوان مثال اگر در یک کافهی شلوغ کارهای خود را انجام میدهید، شاید یک نفر به نزدیک شما بیاید و بتواند پسورد شما را در حین تایپ، یادداشت کند.

مزایا: یک روش بسیار ساده و مؤثر که نیازی به فناوریهای پیچیده ندارد.

معایب: باید قبل از هک پسورد، فرد شناسایی شود و این احتمال وجود دارد در حین انجام کار لو برود.

توصیه امنیتی: هنگام تایپ کردن رمز عبور خود به محیط اطراف خود دقت کنید و حین انجام این کار، کیبورد خود را بپوشانید.

منبع: Make Use Of